详细分析 DeFi 经济发展攻击的普遍方式:哄抬对冲套利、控制推测机_数据来源

详细分析 DeFi 经济发展攻击的普遍方式:哄抬对冲套利、控制推测机

DeFi 经济发展攻击的风险性没法彻底清除,根据加上约束来使对冲套利室内空间大大的低于攻击者期待值是一种非常值得讨论的方式。

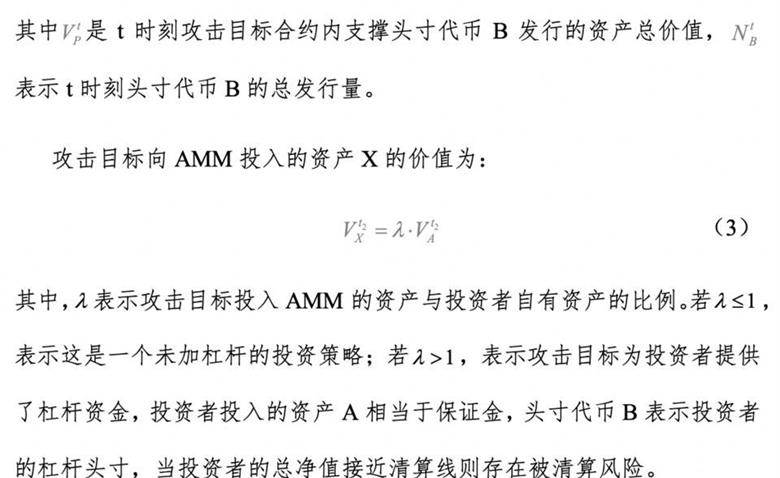

2020 年至今,以太币 DeFi 绿色生态中有十多起运用闪电贷的规模性攻击事情相继被媒体曝光(如表 1 所显示),而这种事情早已展现出显著的单一化和可重复性特点。不同于技术性系统漏洞造成 的攻击事情(序号 6、8、11),其他几例事情展现了对 DeFi 绿色经济安全漏洞的攻击技巧。从表层上看,其关联性是主要协议书都和一些 AMM 协议书关系,而攻击者根据控制 AMM 资产池中的资产价钱或是资产总数使关系协议书蒙受损失,大家何不称作「经济发展攻击」。迄今发生的经济发展攻击分成「哄抬对冲套利」和「控制推测机」二种技巧,文中梳理启动经济发展攻击的必需非充要条件及一般攻击方式,进而推测攻击者攻击 DeFi 系统软件的「命门穴」所属,为抵挡该类安全隐患明确提出多个警告。

表 1. 闪电贷攻击事情

「哄抬对冲套利」攻击的基本原理与 CeFi 普遍的 Pump-and-Dump 销售市场控制个人行为或是链上买卖非常容易遇到的「front running」攻击实质上并无差别,全是先想办法依靠别人的资产拉高已有资产的价钱再高价位售出盈利。DeFi 绿色生态中该类经济发展攻击事情往往可以取得成功,都和最少两个核心控制模块——攻击总体目标和 AMM 相关,而且这两个控制模块根据标准一互相关系。

标准一:攻击总体目标与 AMM 中间存有资产迁移关联,能够由客户独立开启有关智能合约实行资产迁移。

这儿的攻击总体目标能够是重机池、网络贷款平台、杠杆炒股服务平台等 DeFi 控制模块。重机池是运作着一定投资建议的智能合约,能够把它对比于一个股票基金,为客户出示代理商投资理财业务流程,客户将已有资产存进重机池以求得到 盈利,比如 Yearn 、Harvest ;网络贷款平台为出借方和贷方出示服务项目,获得贷款利息差,借贷方一般要先超量质押一部分资产,比如 Compound 、 Aave ;杠杆炒股服务平台容许投资人质押一定资产做为担保金开展杠杆炒股,比如 bZx 。AMM 根据一个标价涵数完成全自动做市买卖,客户兑换资产或做为流动性服务提供商(LP)参加流动性挖币,在这里不会再过多阐释。

「哄抬对冲套利」攻击的一般流程

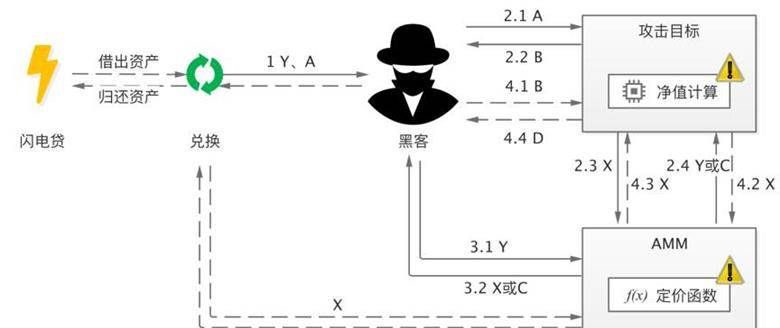

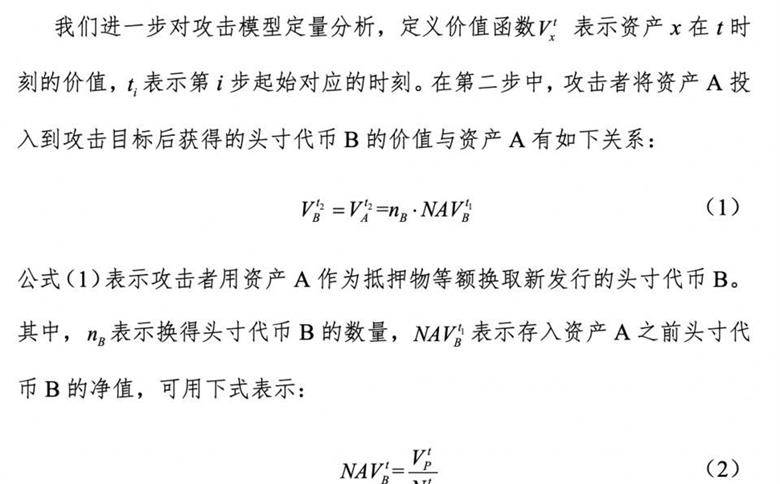

标准一是 DeFi 系统软件存有被「哄抬对冲套利」攻击的必需非充要条件,具体攻击全过程中也要充分考虑资金额、服务费、智能合约在实行买卖前设定的控制点等要素。攻击者可根据创建优化模型寻找最优化主要参数,预测分析其「哄抬对冲套利」盈利来决策是不是付诸行动。这类攻击技巧的一般操作流程以下(融合图 1 所显示):

图 1. 哄抬对冲套利攻击的基本实体模型(编号意味着攻击流程,实线表明必需流程,斜线意味着或简单化;攻击总体目标的基金净值测算阶段和 AMM 的标价涵数在设计方案上存有被网络黑客运用的风险性)

假定 AMM 资产池中的流动性资产为 X、Y,流动性代币为 C。

第一步,提前准备。拥有将要被哄抬的原始资产 Y 及用以开启攻击总体目标全自动实行对策的原始资产 A。

第二步,哄抬。将资产 A 发送到攻击总体目标的有关智能合约,得到 代币 B (意味着在重机池、网络贷款平台、杠杆炒股服务平台等攻击服务平台中的交易头寸,下列称之为「交易头寸代币」),并开启智能合约向 AMM 资产池资金投入资产 X,得到 资产 Y 或流动性代币 C,并拉高 AMM 资产池中资产 Y 的价钱。

第三步,对冲套利。攻击者将流程二中的资产 Y 资金投入 AMM 资产池,以拉高后的价钱得到 资产 X 或流动性代币 C。必须表明的是,第二、三步中的实际操作相匹配于 swap (X、Y 中间互换)或流动性挖币(X 或 Y 与 C 中间互换)。针对三个及之上货币的 AMM,这儿的 X 或 Y 可视作资产组成。

第四步,结束。攻击者依据代币 B 的最新净值及事后买卖方案管理决策是不是赎出资产 D。

针对流动性充裕的资产池,为了更好地在 AMM 里生产制造丰厚的价钱滑点,通常必须资金投入非常大的资金额,故攻击者一般会从闪电贷借出去原始资产。若闪电贷可供借款的资产类型不符合要求,攻击者会去一些 AMM 或网络贷款平台根据 swap、流动性挖币、借款等方法得到 ;都不清除攻击者立即去与攻击总体目标关系的 AMM 获得。若攻击者在第一步的提前准备全过程中选用了闪电贷,那麼在第四步就还需要在同一笔攻击买卖中偿还闪电贷。

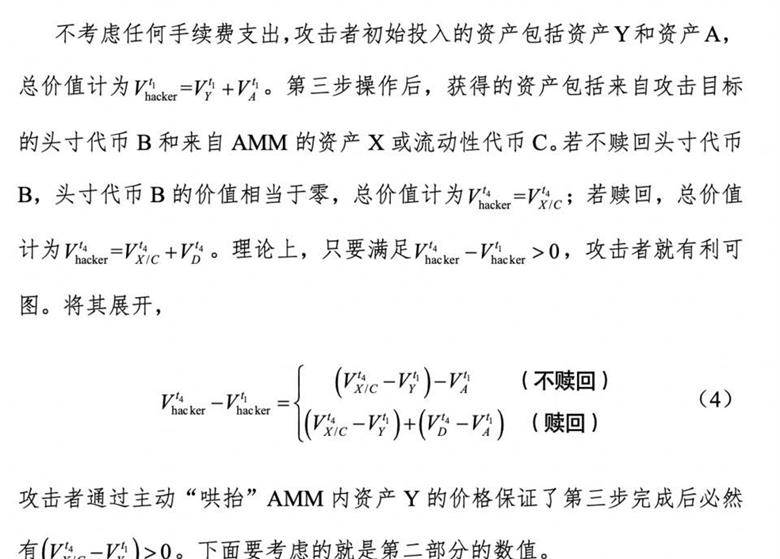

攻击者盈利剖析

若攻击者不赎出交易头寸代币 B,那麼当时资金投入的资产 A 便是成本费限制,仅有当对冲套利个人所得超过这一成本费才可以盈利,这类状况现阶段只在出示杆杠资产的攻击总体目标中取得成功过,攻击者以偏少的担保金成本费 A 撬起攻击总体目标的很多资产 X 为其在 AMM 里拉高资产 Y 的价钱。但前提条件是在实行买卖前攻击者要绕开攻击总体目标对其担保金基金净值是不是跌穿结算线的控制点,表 1 中序号为 1 的攻击事情便是经典案例。

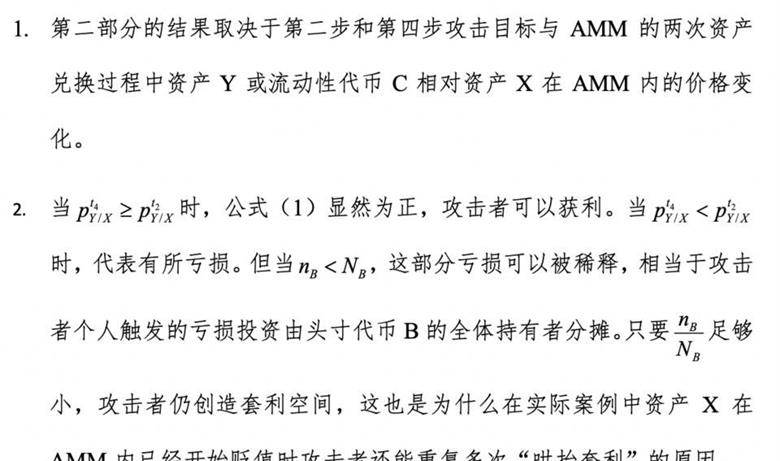

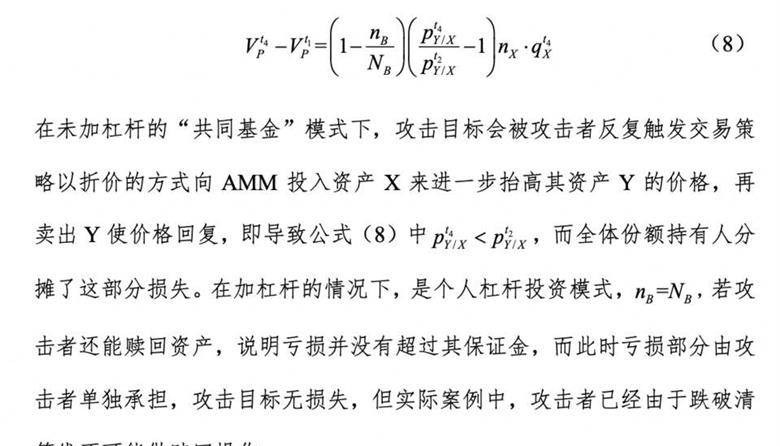

这里有二点特别注意:

这儿的关键是攻击总体目标发售的市场份额代币 B 为攻击者的原始资产出示了防护维护功效,攻击者通常会先控制 AMM 里的价钱促使在其中资产 X 大幅度掉价,放弃攻击总体目标的股票基金资产撬起 AMM 内的价钱滑点往有益方位偏位,使攻击者在确保已有资产不大幅度掉价的状况下完成丰厚的对冲套利,表 1 中序号为 10 的攻击事情便是经典案例。

亏本剖析

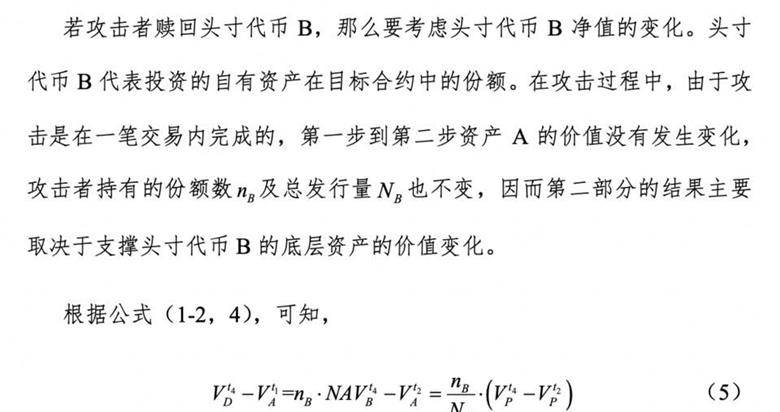

小标题 1.2 剖析了在「哄抬对冲套利」攻击方式下攻击者盈利的基本原理,这节进一步剖析哪位亏本的「接盘侠」? 立在攻击总体目标的角度,在全部攻击全过程中,其最底层资产基金净值的转变来自:

攻击者资金投入资产 A 得到 市场份额;

与 AMM 产生资产互换的差值,即公式计算(6)所显示;

攻击者赎出市场份额。

若攻击者最后用交易头寸代币 B 赎出市场份额,则攻击总体目标资产使用价值转变为:

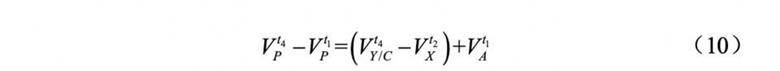

若攻击者沒有赎出原始资产,则等同于攻击总体目标净利润资产 A,公式计算(10)变成,

针对 AMM 来讲,其稳定相乘标价方程组确保换取实际操作前后左右,其资产池中资产总数乘于资产价钱的总额维持稳定;而在引入流动性的状况下,新发售流动性代币的每市场份额使用价值与原来流动性代币每市场份额代币的使用价值一致。故每一次攻击者或重机池与之互动时,全是按 AMM 內部价钱等额本息互换的。即便攻击者运用高额资产促使 AMM 的价钱偏移价格行情,AMM 的流动性服务提供者总是临时遭受价钱误差产生的诸行无常损害,事后会出现套利者将价钱搬平,而套利者得到 的获益来自信贷业务控制模块损害的一部分。

实例举例说明

表 1 中序号为 1 和 10 的事情都合乎所述「哄抬对冲套利」攻击的一般方式,且便于传奇。在 Yearn 重机池闪电贷攻击事情中,攻击者依照前边 1.1 小结的干了四个流程:

第一步,从 Aave 和 dYdX 闪电贷借出去 ETH,质押到 Compound 得到 很多 DAI 和 USDC。一部分 DAI 征用,将另一部分 DAI 和 USDC 质押至 Curve 的 3pool 做流动性挖币,得到 流动性代币 3CRV。用所有 3CRV 赎出 USDT,那样就做好准备资产 Y (USDT)和资产 A (DAI)。

第二步,将 DAI 质押至 Yearn 的 yDAI Vault,得到 yDAI (即交易头寸代币 B)。这一合同会全自动开启将 DAI (资产 X)资金投入到 Curve 3pool 的流动性挖币投资建议,得到 3CRV (代币 C)。因为 3CRV 中 DAI 的总数变多,依据标价涵数升级后 DAI 产生掉价,USDT 升值。

第三步,将流程一准备好的 USDT 资金投入 Curve 3pool,高价位掉换流动性代币 3CRV (代币 C)。此刻攻击者拥有 3CRV 总数超过流程一中的原始总数,对冲套利取得成功。

第四步,用流程二中的 yDAI 赎出 DAI (资产 D)。尽管 yDAI 的基金净值有一定的降低,但这些亏本低于对冲套利个人所得。攻击者在一笔闪电贷买卖中反复所述流程 10 次,偿还闪电贷,最后总计获得很多 3CRV 和 USDT,序号为 1 的 bZx 攻击事情中,攻击者从闪电贷借出去 ETH (资产 A),先质押一部分至 Compound 借出去 WBTC (资产 Y),再质押一部分 ETH 至 bZx 开启其 5 倍杆杠看空 ETH 买卖,得到 意味着杆杠交易头寸的 sETHwBTC5x (交易头寸代币 B)。bZx 合同为其出示杆杠资产向 Uniswap 售出很多 ETH (资产 X)得到 WBTC (资产 Y),将 WBTC 价钱上升 3 倍。攻击者售出 WBTC (资产 Y),得 ETH (资产 X),一部分偿还闪电贷,另一部分用以赎出 Compound 里的质押物,而沒有赎出杆杠交易头寸 sETHwBTC5x,由于这时早就开启结算线,而攻击者发觉合同系统漏洞绕开了控制点。

序号为 3 的攻击事情运用了 Balancer 适用的一种运用消毁本身代币的方法来取代扣除服务费个人行为的「通货紧缩型」代币 STA,根据不断买卖 STA 来促使其总数持续降低,进而价钱持续上升,归属于特殊条件下的实例,不容易传奇。

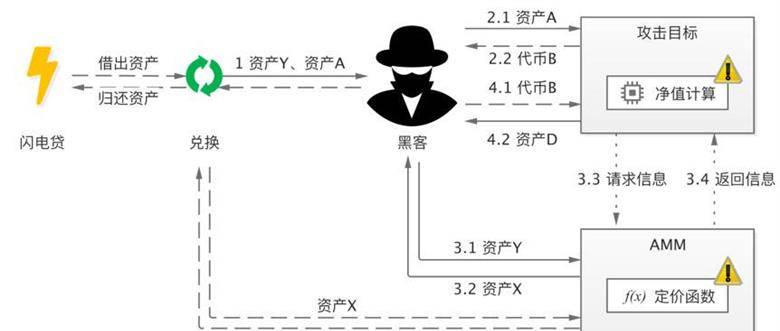

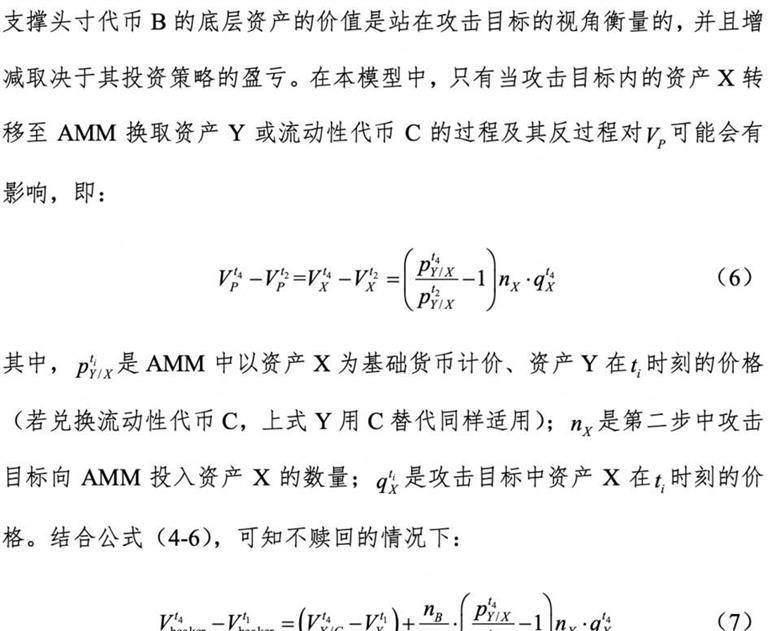

「控制语言表达机」攻击能够觉得是「哄抬对冲套利」攻击的一种对称性实际操作,其必备条件为:

标准二:攻击总体目标依靠 AMM 出示的信息内容对其內部资产开展标价。

图 2. 控制推测机攻击的基本实体模型(编号意味着攻击流程,实线表明必需流程,斜线意味着或简单化;攻击总体目标的基金净值测算阶段和 AMM 的标价涵数在设计方案上存有被网络黑客运用的风险性)

这类状况下攻击者尽管没法运用攻击总体目标内的资产去哄抬 AMM 内某资产的价钱,但能够调查 AMM 控制模块做为推测机可否被控制,进而哄抬攻击总体目标内的资产。

攻击总体目标依靠 AMM 出示信息内容的关键目地有二种:

对质押物开展公司估值;

对交易头寸代币开展标价。

大家也可将其视作「基金净值测算」,而攻击者则专业找寻在基金净值测算中与具体情况发生误差的合同开展控制。

表 1 中序号为 5 和 9 的事情中攻击者运用了同一种推测机系统漏洞。Cheese Bank 和 Warp Finance 这两个重机池都容许客户超量质押 Uniswap 的流动性代币 UNI-V2 来借出去稳定币,而抵押物 UNI-V2 的使用价值根据一个自主撰写的推测机合同来测算。该合同运用相对 Uniswap 流动性池的资产总数、资产价钱及 UNI-V2 的投放量测算,但资产总数和资产价钱是以2个不关系的方式获得——资产总数立即从 Uniswap 流动性池账户余额获得,而资产价钱从 Uniswap 官方网出示的一个時间加权平均值推测机获得。这促使攻击者可以根据更改 Uniswap 流动性的资产总数,在资产价钱保持不会改变的状况下提升 抵押物 UNI-V2 的为名使用价值进而借出去大量的稳定币。这类种类的攻击关键时由于推测机合同设计方案不足认真细致造成 的,但依然反复产生2次,足够造成 DeFi 新项目的警醒。

表 1 中序号为 2 的事情中,攻击者根据控制 bZx 为质押物 sUSD 公司估值的推测机(Uniswap 和 Kyber),拉高 sUSD 的价钱,进而借出去大量 ETH。

表 1 中序号为 3、7 的事情则根据控制推测机价格,提升 重机池中市场份额代币的基金净值,进而换取出大量资产,反复数次总计盈利。

「控制推测机」攻击的一般流程为:

第一步,提前准备。得到 用以控制 AMM 推测机的资产 Y 及提前准备存进攻击总体目标的资产 A。

第二步,质押。将资产 A 质押至攻击总体目标,得到 意味着质押物的交易头寸代币 B,有一些状况下,不派发交易头寸代币 B,只在智能合约內部记帐。

第三步,控制。将资产 Y 资金投入 AMM 换取资产 X,更改 AMM 流动性池中资产的占比进而更改价格,升级攻击总体目标合同内资产 A 或交易头寸代币 B 的标价; 第三步,结束。若为借款业务流程,则根据拉高的质押物公司估值借出去大量资产并不会再偿还;若为重机池业务流程,则根据拉高价钱后的交易头寸代币 B 赎出资产,得到 升值盈利。

文中小结了 DeFi 系统软件遭到经济发展攻击的一般方式和取名所属,发觉「炒高套利」和「控制推测机」攻击方式实质上全是对净值测算阶段的利用和控制个人行为。因此在设计方案 DeFi 系统软件的情况下,妥善处置这一阶段尤为重要。最压根的防范措施便是撤销客户全自动开启量化交易策略链条式实行或升级净值的管理权限,从源头上阻隔攻击者进行一整套连贯性的控制个人行为。

比如对于「炒高套利」的攻击对策,实际的作法可能是根据一个服务机器人鉴别客户的项目投资个人行为,按固定不动时间范围大批量测算净值及分派资产至对策池。但这类方式摆脱了原来分子买卖的优点,很有可能会引起客户体验不佳、成本费拉高、智能机器人推送的买卖被控制等新难题。另一方面,现阶段发生的 DeFi 组合模型绝大多数还滞留在简易的 A->B 方式,而绿色生态内早已发生了 C->A->B (比如 Alchemix)的双层嵌入关系,这种关联方交易很有可能没法防止牵涉到智能合约中间的全自动开启,依然很有可能存有系统化的经济发展系统漏洞。

对于 「控制推测机」所叙述的攻击风险性,现阶段一些重机池设定了滑点限定,管束被价格财产的价钱变化范畴。但即使如此,攻击者還是能寻找一些超出成本费的套利室内空间并根据数次执行来积累套利总金额(比如序号为 4 的 Harvest 攻击事情)。

闪电贷在全部攻击阶段中归属于画龙点睛的人物角色,能为攻击者出示很多原始资产及试错成本仅为买卖 gas 费的攻击机遇。但是最近伴随着 ETH 价钱的提高,搭建这般繁杂的攻击对策的智能合约所需花销的买卖 gas 费早已十分价格昂贵,近期产生的 yearn 重机池的每笔闪电贷攻击买卖就消耗了攻击者 1.933 个 ETH (那时候折算 3088 美金)。

总的来说,这种经济发展攻击事情说明,AMM 的设计方案体制非常容易被攻击者利用来对关系商品开展攻击,而且具有特殊的攻击方式。根据消除攻击方式依靠的必备条件很有可能会引起新的难题,都还没一种必备的对策彻底清除该类风险性。根据加上一定的约束来促使套利室内空间大大的低于攻击者的期待值,也许是一种非常值得讨论的方式,这必须新项目方对自身及关系协议书的经济发展系统软件有全方位且深层次的科学研究。

全文题目:《DeFi 经济发展攻击的一般运作模式》

发文:曹一新,任职于 HashKey Capital Research

审批:邹传伟,万向区块链顶尖经济师

表 1. 闪电贷攻击事情

图 1. 炒高套利攻击的基本实体模型(编号代表攻击流程,实线表明必需流程,斜线代表或简单化;攻击总体目标的净值测算阶段和 AMM 的标价涵数在设计方案上存有被网络黑客利用的风险性)

小标题 1.2 剖析了在「炒高套利」攻击方式下攻击者盈利的基本原理,这节进一步剖析哪位亏本的「接盘侠」? 立在攻击总体目标的角度,在全部攻击全过程中,其底层资产净值的转变来自:

图 2. 控制推测机攻击的基本实体模型(编号代表攻击流程,实线表明必需流程,斜线代表或简单化;攻击总体目标的净值测算阶段和 AMM 的标价涵数在设计方案上存有被网络黑客利用的风险性)

第三步,控制。将财产 Y 资金投入 AMM 换取财产 X,更改 AMM 流通性池中财产的占比进而更改价格,升级攻击总体目标合同内财产 A 或交易头寸代币总 B 的标价; 第三步,结束。若为借款业务流程,则根据拉高的质押物公司估值借出去大量财产并不会再偿还;若为重机池业务流程,则根据拉高价钱后的交易头寸代币总 B 赎出财产,得到 升值盈利。

比如对于「炒高套利」的攻击对策,实际的作法可能是根据一个服务机器人鉴别客户的项目投资个人行为,按固定不动时间范围大批量测算净值及分派资产至对策池。但这类方式摆脱了原来分子买卖的优点,很有可能会引起客户体验不佳、成本费拉高、智能机器人推送的买卖被控制等新难题。另一方面,现阶段发生的 DeFi 组合模型绝大多数还滞留在简易的

标签:

区块链热门资讯

312一周年:数据加密全球变局 引领未来,即使“312”再度突现灰天鹅,也相信,比特币早已不会再是过去的比特币了。 2020 年,是一个独特的年代;而 2020 年 3 月,也是能够 永载史册的“灰黑色三月”,即使股神巴菲特也是“连续高呼活久见”。

2021/3/10 15:42:43数据信息:去中心化交易所比特币余额已经耗光 以往4个月100亿美金比特币排出 比特币价钱过去二天内修复了增涨趋势,在本周二早晨碰触2021年3月的高些54822美元。早在2020年12月,大家注意到去中心化交易所的比特币总量跌去三年底点,2020年比特币的交易所余额再次狂跌。

2021/3/10 15:31:042021年网络热点与区块链技术支付类新项目浅析:LTC、BCH、USDC、ACH、BNB等 2020年,以区块链技术为最底层技术性的BTC在使用价值储存领域数字黄金的特性两者之间灵便的应用特性使其深受有突出重围观念传统式组织的亲睐。并获得了時间的逐渐认证,坚信BTC会进一步获得全世界范畴的认同。

2021/3/10 15:25:11太阳系数据漫游手册:NFT时光穿行 开启本文你也就赶到了2030年的NFT全球穿行 NFT全景图 提及NFT第一时间想到到的是艺术,如同我开场的思维脑图中叙述的一样,NFT是一个跟DEFI一样的新天地,DEFI经历了增长期、爆发期以后,许多 传统式币市投资者早已接纳了DEFI的诸多新的买卖形式和游戏玩法。

2021/3/10 14:03:10爆红的比特币 谁的做生意? 这几天的美国股票,又一次坐到了垂直过山车。 上周五夜里,可能是预料了1.9万亿元融资计划即将根据的喜讯,不断下挫的美股指数打开了800点的惊天逆转。 一样坐上垂直过山车的,还有一个独特“商品”的价钱,只不过是,它的上涨幅度,有一些浮夸。 假如从上年美国股票融断算起,从最低值一路飙升,现阶段早已上涨幅度超出十倍。

2021/3/10 13:41:20突破OR下挫? 校长说币行情剖析(3/10) 本号的文章内容只做科学研究、学习培训和沟通交流应用,不具备一切的实际操作指导作用! 币市唯一每日坚持不懈视频采集行情的小号! 先说实话,股票短线唱空,中长线看久,完后,逐渐古文。

2021/3/10 13:18:56 比特币价格·比特币行情

比特币价格·比特币行情